Virtual CISO

Gain on-demand access to high-level security leadership. Our Virtual CISO service provides experienced guidance on risk management, strategy, and compliance to fortify your security posture.

Compliance and Regulatory Services

Navigate complex regulations with ease. Our compliance services ensure adherence to standards like ISO 27001, GDPR, NIS2 and DORA, helping you stay audit-ready and legally secure.

Audit and Assurance Services

Keep your systems and processes secure. Our comprehensive audits identify gaps and provide actionable insights to strengthen your defenses and improve operational resilience.

Vulnerability Assessment and Penetration Testing (VAPT)

Proactively uncover and mitigate security weaknesses. VAPT services rigorously test your defenses, ensuring that vulnerabilities are identified and addressed promptly.

Employee Training and Awareness Programs

Equip your team to be the first line of defense. Our training programs build awareness and resilience, empowering employees to recognize and respond to threats effectively.

Information Security as a Service

In today’s rapidly changing digital landscape, robust information security is essential for protecting your business and building lasting client trust. Security as a Service (SaaS) from Flexible Bit offers tailored, comprehensive solutions designed to safeguard your organization’s most valuable assets. Our services cover every aspect of your security needs, including strategic leadership, compliance, rigorous audits, vulnerability assessments, and employee training. By seamlessly integrating expert security solutions into your operations, we help you stay ahead of evolving threats and ensure adherence to industry standards—all while continuously adapting our approach to balance optimal cost-efficiency with effective, resilient security. With Flexible Bit, you can confidently protect your organization without compromising on value.

Our solutions include a variety of targeted services, each tailored to provide maximum security with minimal disruption:

Explore each category to see how Flexible Bit can help secure your organization, support compliance, and drive a culture of proactive security.

Virtual CISO (Chief Information Security Officer)

Protect Your Business with Expert-Led Virtual CISO Services

Overview

A Virtual Chief Information Security Officer (vCISO) provides organizations with on-demand access to top-tier cybersecurity leadership without the cost and commitment of a full-time CISO. At Flexible Bit, our vCISO as a service goes beyond traditional security consulting.

What is a Virtual CISO (vCISO)?

Our vCISO service provides an outsourced cybersecurity leader who oversees your information security strategy and implements industry best practices, aligning with your business goals and regulatory requirements. Unlike traditional consulting, our vCISO services are ongoing and fully customizable, designed to adapt as your business evolves and new cyber threats emerge.

Key Benefits of Choosing [Your Company Name]’s vCISO Services

- Cost-Effective Security Leadership

- Customized Information Security Strategy

- Proactive Risk Management

- Compliance and Regulatory Alignment

- Incident Response and Recovery Planning

- Continuous Security Monitoring and Improvement

Why Choose a Flexible Bit for Your vCISO Needs?

- Comprehensive Expertise: Unlike other providers, our vCISO offering is led by a CISM-certified expert with a background in organizational psychology, allowing us to incorporate both technical and behavioral insights into our approach.

- Tailored Approach: We work closely with your team to understand your unique business environment, providing security solutions that integrate seamlessly into your processes.

- Client-Focused Service: Our vCISO becomes a trusted extension of your organization, available when you need them and as invested in your security goals as you are.

Compliance

In today’s digital landscape, compliance with international standards, laws, and regulations is vital for protecting information, managing risks, and maintaining customer trust. Aligning with these frameworks demonstrates a commitment to data privacy, security, and resilience, safeguarding your organization against cyber threats and operational disruptions. At Flexible Bit, our expertise spans globally recognized standards and European regulations, ensuring your organization’s compliance across diverse industry requirements.

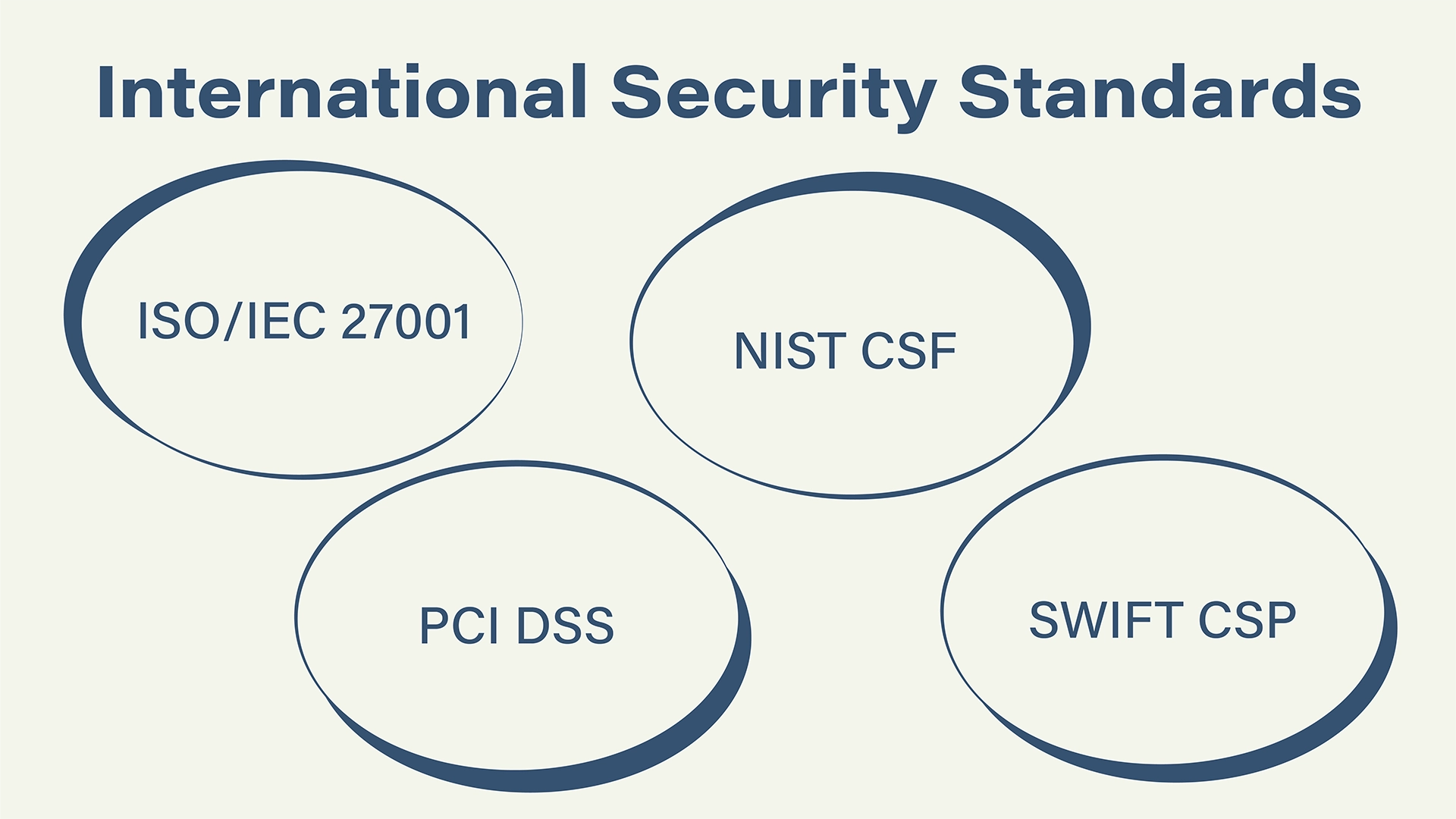

International Security Standards

- ISO/IEC 27001.

- ISO/IEC 27701.

- NIST Cybersecurity Framework (CSF).

- PCI DSS (Payment Card Industry Data Security Standard)

- SWIFT Customer Security Programme (CSP).

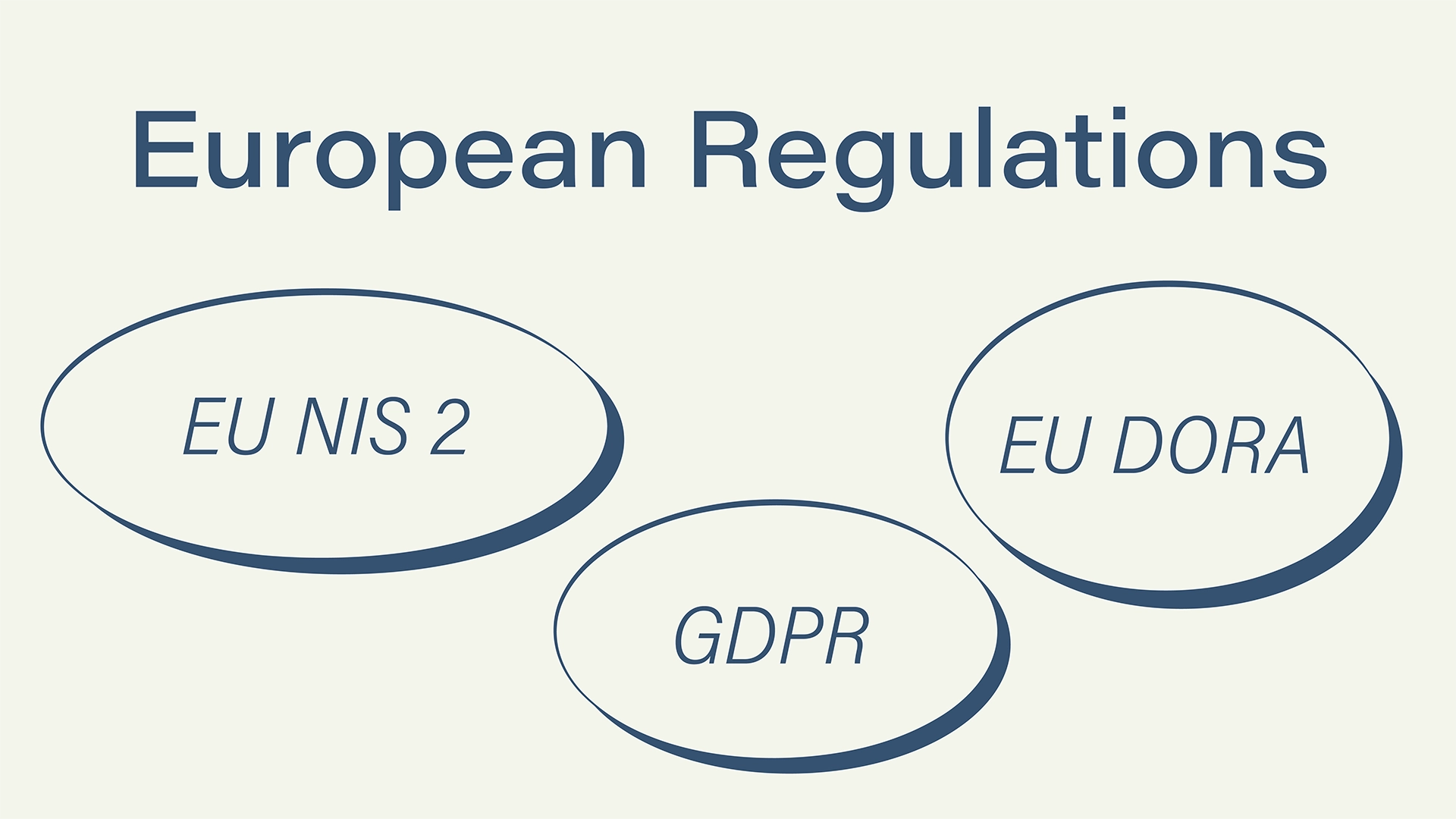

European Regulations

- GDPR – General Data Protection Regulation enforces strict data privacy requirements across the EU, granting individuals control over their personal data and setting standards for data protection practices.

- NIS 2 EU 2022/2555 – Measures for a high common level of cybersecurity across the Union. The NIS2 Directive (EU 2022/2555) enhances EU-wide cybersecurity by enforcing stricter risk management, reporting, and cooperation requirements for critical and essential sectors. It assigns clear accountability to senior management for compliance and replaces the original NIS Directive to address modern cyber threats. This directive also aligns related regulations, applying across the EU and EEA to strengthen collective cyber resilience.

- DORA – Digital Operational Resilience Act. Mandates digital resilience for financial institutions, setting cybersecurity standards to protect financial services from digital disruptions and ensure operational stability.

Benefits of Choosing Flexible Bit for Compliance Services

Flexible Bit offers extensive expertise in navigating complex compliance and regulatory requirements across multiple sectors, providing you with tailored, efficient compliance solutions. Our team of professionals delivers value through:

- Expertise Across Standards and Regulations

- Customizable and Scalable Solutions

- Risk Mitigation and Enhanced Trust

- Continuous Compliance Support

Audit and Assurance Services

At Flexible Bit, our Audit and Assurance Services provide a comprehensive evaluation of your organization’s security posture, ensuring controls are effective, risks are managed, and compliance requirements are met. Through targeted audits, we help secure your environment and strengthen your risk management practices. Our services cover both internal security audits and third-party vendor assessments, ensuring a well-rounded approach to information security.

Internal Information Security Audit

Our internal audits delve into key areas of your security framework, offering actionable insights to enhance resilience:

- Control Effectiveness Review

- Risk Management Review

- Compliance Assessment

Supply Chain Vendor Audits

With third-party relationships presenting additional security challenges, our vendor audits ensure that your partners uphold stringent security standards:

- Vendor Security Evaluation

- Risk Mitigation Advice

- Regular Monitoring

The Value of Our Audit and Assurance Services

With Flexible Bit, you gain a partner dedicated to maintaining the security and compliance of your information assets. Our team’s expertise across multiple sectors enables us to provide rigorous audits that not only fulfill regulatory requirements but also foster trust and resilience within your organization. Let us help you achieve robust security assurance through structured, ongoing audits that adapt to your organization’s evolving needs.

Employee Training and Awareness Programs

Employee Training and Awareness Programs with Effective Risk Mitigation for the Human Factor

At Flexible Bit, we understand that the human factor is a pivotal element in information security. Effective risk mitigation begins with a security-focused approach to the entire employee lifecycle—from recruitment to offboarding. Our Employee Training and Awareness Programs are designed to strengthen security behaviors and minimize human error, equipping employees to become proactive defenders of organizational data.

Comprehensive Cybersecurity Awareness Training

- Customized Programs for Targeted Risk Mitigation

- Interactive Workshops to Reinforce Security Practices

- Phishing Simulation & Social Engineering Training

- Leadership Training in Security for Holistic Risk Management

End-to-End Security Across the Employee Lifecycle

To fully mitigate risks associated with the human factor, Flexible Bit’s programs address security throughout the employee lifecycle:

- Recruitment and Onboarding

- Continuous Education and Risk-Awareness Maintenance

- Offboarding and Post-Employment Security

The Value of Choosing Flexible Bit for Holistic Human Factor Security

By focusing on the entire employee lifecycle, Flexible Bit helps organizations embed security into every role and responsibility. Our training programs emphasize risk awareness, accountability, and active engagement with security practices, empowering employees to become a critical line of defense. This holistic approach mitigates risks linked to human error and fosters a security-aware culture that strengthens organizational resilience and supports compliance with industry standards.

Assessment of basic cyber security behaviours

Have you tested whether you follow and know the basic rules for better information security? If you haven't, now is the time, the test is completely free and only takes 7 minutes.

NIS2 Readiness Assessment

The NIS 2 readiness assessment has an objective to give insight about strong and weak points related to the organization which is evaluated.

The test evaluates the behavior in the domains of:

- Device security

- Software security

- Security of passwords

- Networks

- Internet pages

- Messages

- Rules and processes

- Awareness

- Social networks

The main topics that are subject of the assessment:

- Risk Management

- Incident Response

- Supply chain security

- Security measures

- Regulatory compliance

- Training and awareness

- Business continuity and recovery