Паролите са метод за пропуск още от древни времена. За да се даде право на достъп до място или ресурс, служител е необходимо да произнесе или въведе правилната секретна фраза. Във военната терминология освен парола съществува и контра парола, като допълнителен секрет и предизвикателство (освен основната парола), което подпомага разпознаването на вражески субекти.

В информационните технологии използването на парола като начин за аутентикация в системите за достъп е както широко разпространено, така и широко дискутирана тема поради влошаващото се ниво на сигурност. В системите за сигурност и аутентикация паролите се съхраняват в бази от данни като формират двойки записи от потребителско име и секрет. За да се постигне добро ниво на сигурност и понижи рискът от неволно или целенасочено разкритие на паролите, се използват разнородни методи на криптография, чрез които паролата се съхранява в криптиран вид.

Естествено дори паролите да са съхранени в криптиран вид, използвайки блоково криптиране или еднопосочно хеширане, те не са защитени. Основната характеристика при паролите я тяхната сложност, като разделя паролите на две вида: силни и слаби пароли, които могат да бъдат субективно оценявани.

Видове пароли

За слаби пароли се смятат такива, които използват малко на брой символи, както и еднакви по вид символи, например само букви, само цифри или прости (кратки) думи. Пример за слаба парола: 123456789, password, qwerty, love и т.н

За силни пароли се смятат такива, които съдържат много на брой символи (минимум 12) и използват комбинация от букви, цифри и специални символи и/или фрази. Примери за силна парола: “Trial Parent Book Demand 5”, “AX3ThM2q@23devGuxzPcqN2d9JssRc-K”

Атаки за пробиване на пароли и секрети

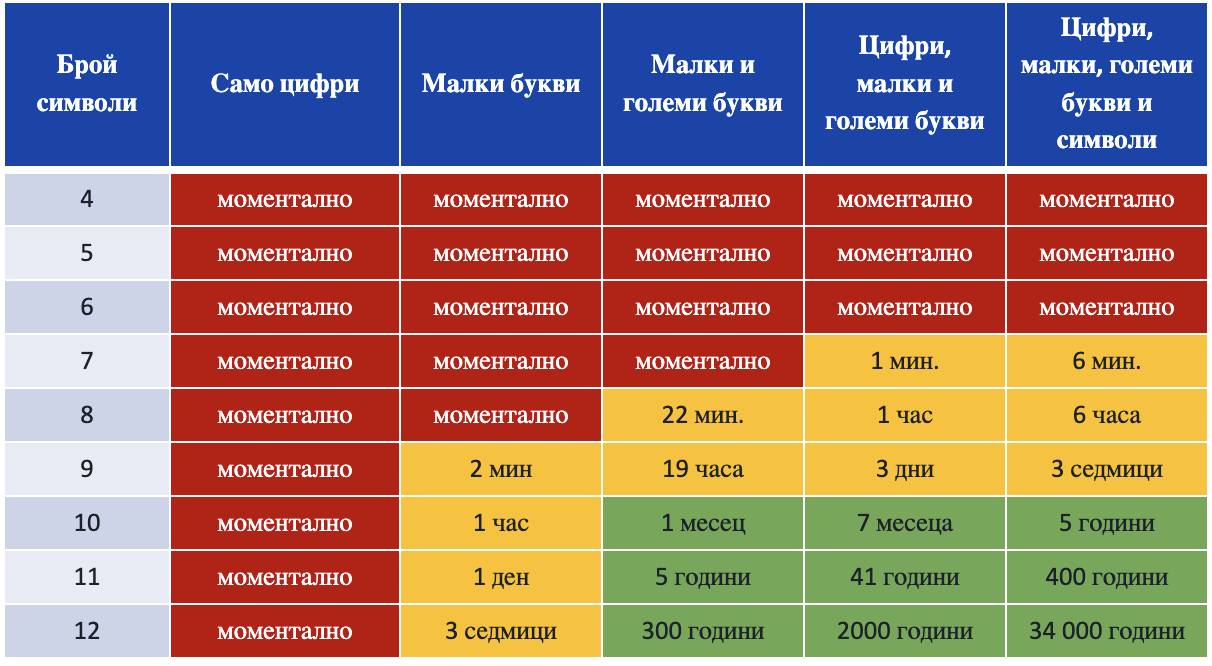

- Груба сила (brute force). За да се намери правилната парола, атакуваща страна се опитва да налучка паролата, като използва всички възможни комбинации. Времето за разбиване на дадена парола зависи пряко от нейната сложност и броя опити, който може да бъде направен за единица време. Примери можете да намерите в таблицата по-долу като тя е само ориентировъчна, тъй като реалните резултати зависят, както от сложността и дължина на паролата, така и от изчислителния ресурс, който се използва за разбиване на паролата. Тенденциите са червената зона постепенно да нараства и да превзема съседни клетки т.е разбиването на сложни пароли да става все по-бързо и по-лесно с течение на времето.

- Речникова атака (dictionary attack) – тази атака много наподобява грубата сила, но за целта се използват готови речници с предефинирани думи, фрази и често използвани пароли или пароли от вече пробити бази (на продукти и услуги).

- Атака тип “mask attack” – тази техника наподобява речникова атака, но за целта се използва предварително ясна лична информация за жертвата и ясното предположение, че в паролата са вградени имена и елементи със сантиментална стойност и/или имена от нейното лично обкръжение (имена на любими хора, телефонни номера, адрес, роден град, хоби и др.)

- Атака тип “Rainbow table” – този тип атака се предприема, ако атакуващият има достъп или вече компрометирана таблица с паролите, които са “хеширани”, т.е разполага с “хеша” на паролата. Хешът представлява еднопосочно генериране низ от произволни символи, като се използва оригиналната парола за ключ. По този начин в базата се съхраняват, не паролите, а резултата на операцията по хеширане, която е еднопосочна без възможност за обратно възпроизвеждане. За атаката се използва предварително генерирани таблици с двойки хеш и ключ, като се търси еквивалентен хеш и неговия ключ, който може да бъде използван.

- Човек по средата (man in the middle attack) – Този тип атака е характерна при използване на публични мрежи за интернет достъп, при които жертвата е свързана и използва компрометирана мрежа. По този начин целият трафик бива прехванат, а с него и евентуалните секретни, ключове, потребителски имена, които евентуално са предавани по незащитен канал или връзката е била криптирана чрез несигурни алгоритми или слаби ключове.

Атаки посредством социално инженерство:

-

- Фишинг атака (Phishing attack) – използва се фалшив или компрометиран имейл от авторитетна институция, който приканва жертвата да отвори външна препратка и да въведе лична информация (потребителски имена, пароли, кредитни карти, име, адреси и т.н).

- Наблюдение (Shoulder surfing) – използва се пряко или косвено (през камери или устройства за следене) наблюдение на жертвата в момент, в който тя въвежда потребителското си име и парола.

- Пряка манипулация посредством интервю и студено четене (cold reading). Чрез серия от подвеждащи и манипулативни въпроси се създават обстоятелства, при които жертвата неконтролирано започва да дава информация и артефакти за части от паролата, а понякога и цялата такава.

Как да се защитим?

Няма универсално правило, което да ни пази от абсолютно всички заплахи свързани с паролите, а също така ние като крайни потребители нямаме контрол върху техническо проектиране и изграждане на механизма за аутентикация и съхранение на паролите, затова е необходимо да използваме комбинация от различни дребни и лесни за изпълнение техники, които намаляват шанса за пробив на паролата.

Основните съвети са:

- Винаги да използваме сложна парола по възможност над 18 символа

- Често да променяме паролата (поне веднъж на 6 месеца), а за услуги от критично значение, това да се прави дори по-често

- Задължително да използваме многофакторна аутентикация: имейл код, смс код, OTP услуги (one time password), USB security stick и комбинации свързани с тях.

- Портфейли за пароли – продукти услуги като KeePass & 1Password, които помагат при генерирането и съхранението на силни пароли.

- Никога да не използваме една и съща парола за множество услуги.

- Да бъдем уединени и да се пазим при въвеждане на пароли и ПИН кодове от любопитни очи

- Да използваме само защитени и предвидени за това устройства, канали и среда за комуникация

- Да не използваме публични и незащитени мрежи за комуникация

- Да проверяваме имейлите и съобщенията за следи от злонамереност преди да предприемем следващи стъпки

- Да избягваме чувство на недосегаемост, непробиваемост и перфекционизъм. Винаги има първи път.